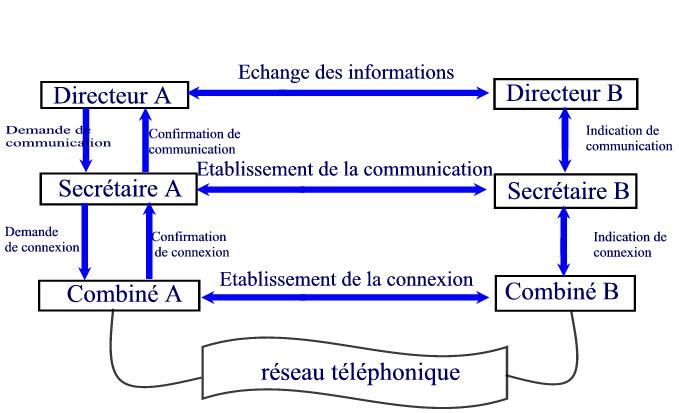

De manière générale, on a le shéma suivant:

Un protocole de communication est l'ensemble des procédures et informations échangées pour établir et gérer une communication. Les formats des informations font partie intégrante du protocole.

Arpanet

Le DoD (Departement of Defense=ministère américain de la défense) cherchait à avoir un réseau résistant à un conflit nucléaire. Il se tourne vers l'ARPA (Advanced Research Projects Agency), son agence spécialisée pour la recherche (ancienne DARPA = Defense ARPA). Cette agence, créee en réaction au lancement de Spoutnik, avait pour but de promouvoir toute technologie utile aux militaires. Son travail consistait essentiellement à distribuer des bourses de recherche et à donner des contrats aux universités et aux entreprises qui avaient de bonnes idées. On proposa à quelques universitaires d'explorer l'idée de la commutation par paquets émises par Paul Baran. Après réflexion, l'ARPA décida que le réseau du Dod serait un réseau de commutation par paquets, composé d'un sous-réseau et d'ordinateurs hôtes. Le sous-réseau était lui-même formé de mini-ordinateurs, appelés IMP (Interface Message Processor), reliés par des lignes de transmission. Pour des raisons de disponibilité, chaque IMP était relié à aux moins deux autres. Si des liaisons ou des IMP étaient détruits, les messages pouvait être automatiquement routés par des itinéraires secondaires. Pour cela, le réseau fonctionnait en mode datagramme (chaque paquet est routé de manière indépendante de son prédécesseur, par opposition au "circuit virtuel", ou un chemin est pré-établi). Chaque noeud du réseau comportait un IMP et un hôte dans la même pièce. Un hôte pouvait envoyer un message (jusqu'à 8063 bits) à son IMP qui le tronçonnait en paquets d'au plus 1008 bits. ARPA lance un appel d'offre pour la construction de ce sous-réseau. Plusieurs entreprises candidatèrent, et c'est BBN (Cambridge, Massachussets) qui fut sélectionnée en 1968. Il fallait créer le réseau et écrire le logiciel correspondant. Durant l'été 1969, Larry Roberts (d'ARPA) organisa une réunion de chercheurs, principalement des étudiants, afin d'élaborer le logiciel. Larry Roberts repousse le modèle client-serveur, en faveur d'un modèle plus paritaire. Cela conduisit au protocole NCP (Network Control Program), le protocole de base d'ARPANET. En décembre 1969, malgré quelques petits problèmes relationnels entre les jeunes doctorants, ravis de s'occuper des problèmes de protocoles, mais insensibles aux requètes des ingénieurs travaillant dans un contexte commercial, et les ingénieurs, en contact avec le monde financier, un réseau expérimental est mis en place, reliant quatre universités: UCLA (Université de Californie, Los-Angeles), UCSN (Santa-Barbara), SRI (Stanford Research Institutes) et l'université d'Utah. Le réseau grandit rapidement.NSFNet

Fin des années 1970, la NSF (National Science Foundation) a pris conscience de l'intérêt d'ARPANET pour la recherche universitaire. Mais pour être relié à ARPANET, une université devait avoir des contrats avec le DoD, ce qui n'était pas toujours le cas. D'où la mise en place de CSNET, centré sur une seule machine qui permettait des accès téléphoniques, sans interférer avec une liaison à ARPANET ou à d'autres réseaux. Avec CSNET, les chercheurs pouvaient retirer leur courrier electronique et en déposer. En 1984, la NSF conçu un successeur à CSNET, en interconnectant 6 centres de calcul. Ce réseau, NSFNET fut connecté à ARPANET. Le réseau fut vite saturé, et ne pouvait continuer à être financé par le gouvernement car de nombreuses entreprises commerciales souhaitaient s'y raccorder.En Europe

En Angleterre, divers projets de réseaux sont mis en place. En France, le réseau Cyclade utilisait déja le principe du datagramme en 1970. Une première démonstration médiatique de Cyclade eu lieu au début de Novembre 1973. A cette époque, la France occupait la deuxième place dans la recherche sur les réseaux, derrière les États-Unis, mais divers problèmes technocratiques, et l'abandon de la norme X25 (protocole de communication choisi) ont considérablement ralentis cette progression.Internet

Généralement, Internet est présenté comme le successeur d'Arpanet. Il existe bien un lien entre eux, mais Arpanet ne représente qu'une étape dans le développement des réseaux d'ordinateur hétérogènes. Internet est fondé sur l'idée de pouvoir interconnecter les réseaux entre eux, y compris ceux qui ne sont pas encore inventés ! En 1972, de nombreux réseaux existent. Une réunion est lancé, pour trouver des protocoles uniformes, pour tous les réseaux. C'est ainsi qu'apparu le protocole TCP/IP. Ce protocole n'a pas fait l'unanimité tout de suite (en France, on utilisait le protocle X25, qui s'étendit au Canada, au Japon,..) C'est le basculement d'ARPANET sous TCP/IP qui marqua la fin de X25, et le début d'internet avec un protocole commun à tous les réseaux.Sociologie

Une des conséquences importantes de l'existence des réseaux est la création de groupes d'intérêt (newsgroups). Les choses se compliquent avec l'apparition de certaines thématiques (politique, sexe, violence,...) parfois hors la loi (révisionnisme, pédophilie,...). Certains opérateurs de réseau ont été trainés en justice, considérés responsables de ce qu'ils diffusent, comme le directeur de publication d'un journal. La réponse donnée est qu'un opérateur de réseau est dans la même position qu'un opérateur de téléphone ou que la poste, et ne peut être tenu de contrôler ce que les utilisateurs disent. Mais ce débat n'est pas clos.Autre sujet de polémique: les droits respectifs des employés et des employeurs, des étudiants et de l'administration. Certaines sociétés demandent à avoir accès au contenu des messages qui transitent par leur serveur.

Comme l'imprimerie 500 ans plus tôt, les réseaux permettent à tout le monde de faire connaître son opinion dans une sphère plus large qu'auparavant. Cette nouvelle liberté pose un certain nombre de problèmes moraux, politiques et sociaux, non encore résolus.

- LAN: Local Area Network Ce sont les réseaux intra-entreprise, qui permettent l'échange de données informatique et le partage de ressources.

- MAN: Metroplitan Area Network Ce sont les réseaux métropolitains, qui permettent l'interconnexion de plusieurs sites dans une ville. Ces sites peuvent être équipés d'un réseau local.

- WAN: Wide Area Network Ce sont généralement des réseaux d'opérateurs, qui assurent la transmission des données entre les villes. Les supports de transmission sont variés (ligne téléphonique, satellite,..).

- Sans fil Les ordinateurs mobiles ou les assistants personnels (Palm Pilot,...) constituent le secteur informatique en plus forte progression. Beaucoup de possesseurs de ce type d'ordinateurs ont également un ordinateur relié à des LAN ou des WAN, chez eux ou au bureau, auxquels ils souhaitent être reliés à tout instant.

- Les ordinateurs (puisque un réseau sert à relier des ordinateurs entre eux)

- Les ressources (imprimantes, fax,..)

- Les cables

Il existe de nombreux modèles de cables: - Les connecteurs

Ils permettent de relier deux réseaux. Ils sont de différents types:- Le répéteur

Il sert à raccorder deux segments de cables ou deux réseaux identiques. Il a pour fonction: de répéter des bits d'un segment à l'autre, de régénérer le signal pour compenser l'affaiblissement, de gérer le changement de support physique (différents types de cables, par exemple) - Le pont

Le pont modifie les en-têtes des trames, de façon à les rendre convertibles. Il a pour fonction: d'assurer la conversion du format de la trame, et d'adapter sa longueur, de filtrer les trames en fonction de l'adresse du destinataire, de positionner certains bits. - Les routeurs

Ils relaient les paquets entre deux réseaux distincts. Les en-têtes des paquets sont analysés et adaptés aux normes et aux contraintes du réseau sur lequel la trame est retransmise. Il a pour fonction: le routage, le contrôle du flux et la gestion de la connexion.

- Le répéteur

- La carte réseau

Pour relier un ordinateur à un réseau, il faut disposer d'une carte spéciale, généralement située à l'intérieur de l'ordinateur.

Différents programmes sont utilisés sur un réseau:

- Le sytème d'exploitation du réseau

C'est le logiciel le plus important du réseau. Il organise et administre toutes les activités du réseau. Généralement, il est installé sur un serveur unique.

Différents systèmes d'exploitation peuvent être utilisés: Windows (95,NT), Unix, NetWare,... - Les logiciels d'application

Ce sont les logiciels qui fonctionnent sur les ordinateurs reliés au réseau (traitements de texte, tableurs, logiciels de desssin,..). Ils peuvent être installés sur chaque ordinateur ou sur un ordinateur central. - Les logiciels serveurs

Le serveur est un ordinateur qui met ses informations et ses ressources à la disposition des autres ordinateurs. Les logiciels serveurs lui permettent d'éxécuter des taches spécifiques (traitement du courrier électronique,..) - Les logiciels d'administration

Les gros réseaux nécessitent généralement un logiciel d'administration spécial, qui permet à l'administrateur d'organiser le réseau.

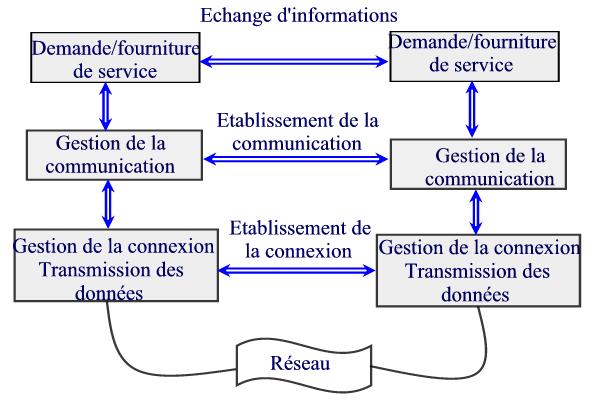

L'ISO (International Standardization Organization) est un organisme spécialisé dans la rédaction de normes techiques touchant notamment au secteur de l'informatique. Elle coordonne les activités d'autres organismes de normalisation.Le principal objectif de l'ISO est de permettre aux réseaux informatique de fonctionner entre eux. C'est à cet effet qu'a été créer l'OSI.

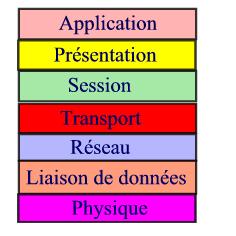

Lorsqu'un fabricant se conforme au modèle OSI, il garantit aux utilisateurs que ses systèmes sont utilisables avec ceux des autres fabricants qui s'alignent eux aussi sur ce modèle. Le modèle OSI se décompose en sept couches. Chaque couche est responsable de l'un des aspects de la communication en réseau.

- Couche 7: Application

Elle a pour rôle de gérer les échanges de données entre les programmes fonctionnant sur l'ordinateur et les services du réseau (base de données, impression,..) - Couche 6: Présentation

Elle met en forme les informations, pour qu'elles soient lisibles par les applications. - Couche 5: Session

Elle détermine détermine comment les ordinateurs (ou périphériques) configurés en réseau doivent communiquer. - Couche 4: Transport

Elle corrige les erreurs de transmission et vérifie le bon acheminenment des informations. - Couche 3: Réseau

Elle identifie les ordinateurs conectés au réseau et détermine comment les informations transférées doivent être dirigées. - Couche 2: Liaison de données

Elle subdivise les données en sous-groupes pour les tranférer au sein du réseau. - Couche 1: Physique

Elle détermine comment le support de transmission (le cable par exemple) doit être connecté à l'ordinateur. Elle indique également comment les informations électriques doivent circuler au sein du réseau.

Les protocoles sont des logiciels qui appliquent les règles du modèle OSI pour transférer les informations dans un réseau. Une suite de protocoles est un ensemble de protocoles qui peut par exemple servir à indiquer comment la carte réseau doit fonctionner, comment l'ordinateur doit interpréter les données,... Une couche est une partie d'une suite de protocoles qui prend en charge un des aspects du transfert d'informations. Chaque couche d'un protocole ne correspond pas forcément à une seule couche du modèle OSI. Par abus de langage, on appele protocole une suite de protocoles.

- NetBEUI C'est un protocole utilisé pour les réseaux de petite taille fonctionnant sous un système d'exploitation de Microsoft. Il est très petit et très performant. Le principal inconvénient de ce protocole est qu'il ne peut être utilisé sur des réseaux de grande taille. En effet, ces réseaux utilisent des appareils spéciaux (routeurs) et ce protocole n'est pas routable.

- TCP/IP

C'est sur ce protocole que repose le fonctionnement de l'Internet.

Il a été conçu par le ministère américain de la Défense (appelé Dod,

Departement of Defense), à la fin des années 60.

Il permet de résister à des perturbations graves (guerre, inondation,...)

et présente l'avantage de pouvoir changer de chemin (rerouter) pour

acheminer les informations

lorsqu'un segment de réseau est endommagé.

Cette suite de protocoles englobe plusieurs protocoles.

Une correspondance est généralement admise entre les protocoles et les travaux de normalisation de l'OSI:

DoD OSI Process Telnet · FTP · NFS· SMTP· SNMP HTTP

RPC· XDR Niveaux 5,6,7 Host to Host TCP· UDP Niveaux 4 Internet RIP · IP · ARP · RARP Niveaux 3 Network Access Ethernet · Arpanet · SLIP· PPP· Niveaux 1 et 2

Architectures DoD et OSI des protocoles TCP/IP

Aux niveau 1 et 2 se trouvent les protocoles liés aux architectures Ethernet, Arpanet ou autres. Les procédures SLIP ( Serial Line Internet Protocol) et PPP (Point to Point Protocol) sont des cas particuliers permettant d'adapter le réseau ou le poste de travail à une communication par l'intermédiaire d'un modem avec un réseau distant.

Au niveau 3 se trouve l'implantation du protocole IP (Internet Protocol). Il offre les fonctions de routage et rend possible l'interconnexion entre deux machines situées n'importe où sur le réseau. Le cas échéant, il s'occupe également de la fragmentation de données. Lors de l'émission, il s'occupe de l'identification du paquet, de son routage, de la fragmentation si nécessaire. Lors de la réception, il s'occupe de vérifier la longueur du paquet, de contrôler les erreurs, de réassembler en cas de fragmentation, de transmettre le paquet réassemblé au niveau supérieur.

Le niveau 3 contient trois autres protocoles:- ARP(Address Resolution Protocol) permet de faire la correspondance entre les adresses logiques et les adresses physiques.

- RARP(Reverse Address Resolution Protocol)permet de faire la correspondance entre les adresses physiques et les adresses logiques.

- RIP(Routing Information Protocol) est un protocole de routage. Les routeurs utilisant RIP diffusent périodiquement leurs tables de routage aux autres routeurs du réseau.

Au niveau 5 se trouvent les routines de base des RPC(Remote Procedure Call) qui permmettent de cacher aux couches supérieurs les accès au réseau. Ces routines se trouvent dans les bibliothèques liées aux programmes d'application au moment de la compilation.

Au niveau 6, les procédures XDR(eXternal Data Representation) permettent de rendre universelle la représentation des données et de s'affranchir des différents codages et structurations des données des constructeurs.

Le niveau 7 regroupe diverses applications:- Telnet (Terminal Emulation Protocol) pour la connexion et l'émulation de terminal

- FTP(File Transfer Protocol) pour le transfert des fichiers

- NFS(Network File Server) pour la gestion des fichiers

- SNMP(Simple Network Management Protocol) pour l'administration et la gestion des machines du réseau

- SMTP(Simple Mail Transfer Protocol) pour les services de courrier électronique

- HTTP(HyperText Transmission Protocol) pour les recherches d'informations en mode hypertexte

- Topologie C'est la manière dont un réseau est conçu, tant au niveau physique qu'au niveau logique.

- Niveau physique

Cela correspond au matériel (ordinateurs, cables, connecteurs,...). Il faut déterminer comment les ordinateurs vont être placés et reliés les uns aux autres - Niveau logique

Cela correspond à la manière dont les informations circulent. - Réseau en ligne (ou en bus)

Tous les ordinateurs sont reliés par un même cable ininterrompu. Un seul ordinateur peut transférer des informations au même moment. Ces informations parcourent l'ensemble du cable. L'ordinateur de destination doit ensuite récupérer les informations à partir du cable. Ce type de réseau est relativement facile à installer. L'un des inconvénients est que lorsque un ordinateur tombe en panne, c'est l'ensemble du réseau qui est affecté. - Réseau en anneau

Les ordinateurs sont disposés en anneau et reliés par un même cable ininterrompu. Les informations ne circulent que dans un sens. - Réseau en étoile

Les ordinateurs sont disposés en étoile et reliés à un point central (appelé concentrateur ou hub). Pour aller d'un point à un autre, les informations passent impérativement par ce point central. C'est la structure de réseau la plus utilisée. Cette structure est facile à étendre tant qu'il reste de la place sur le concentrateur. Si un ordinateur tombe en panne, cela n'affecte pas les autres. - Exemples de réseaux locaux Il existe deux types d'organisation d'un réseau:

- Organisation centralisée:

Les resources principales sont rassemblées en un endroit central. - Organisation distribuée:

Les fonctions les plus importantes sont dispersées dans le réseau (chaque salle peut posséder son propre serveur d'impression ou de stockage de fichier). - Serveur

- C'est un ordinateur qui met ses informations et ses ressources à la disposition d'autres ordinateurs au sein d'un réseau. Généralement, il est plus puissant que les autres ordinateurs et sert également à stocker les fichiers.

- Client

- C'est un ordinateur qui permet d'utiliser les ressources du serveur, et d'accéder aux informations qui y sont stockées.

- Réseau Token Ring

Ce type de réseau a été lancé par IBM en 1984 et repose sur une structure de réseau en anneau. Les réseaux Token Ring font circuler un jeton d'ordinateur en ordinateur. Un ordinateur ne peut envoyer des informations que s'il a le jeton. Cela permet de garantir qu'un seul ordinateur envoie des informations à la fois. - Réseau Ethernet

- Réseau ARCnet

Cette architecture utilise un jeton pour contrôler le flux des informations. Les ordinateurs sont numérotés, et le jeton passe d'un ordinateur à un autre dans cet ordre. Les réseaux ARCnet sont organisés en étoile dont le centre est un concentrateur. - Sécurité Les données des réseaux sont soumises à différents risques. Il est primordial de les protéger. Diverses pannes peuvent endommager les réseaux: pannes mécaniques, incendie, catastrophes naturelles,.. Mais un réseau n'est pas à l'abri d'attaques: piratage, espionnage, vol, virus,... Différentes parades sont mises en place:

- Pare-feu (Fire-Wall)

Ils ont pour mission d'empêcher les intrus d'utiliser les informations. Ils jouent le rôle de filtres. - Mots de passe et permissions d'accès

Chaque utilisateur du réseau possède un mot de passe, qui doit rester confidentiel. À chaque fichier, on peut affecter des permissions d'accès (lecture, éxécuion, écriture, suppression, pas d'accès). - Sauvegarde des données

Les données d'un réseau sont régulièrement copiées au cas où les fichiers originaux seraient endommagés. - Onduleurs

Permet de continuer à alimenter un ordinateur lorsque survient une coupure de courant, pour une courte durée. Cela permet également de se protéger contre les brusques surtensions de courant.

Exemples de topologie

On peut mélanger différentes structures de réseau. (Par exemple, un WAN est un réseau hybride, qui relie entre aux différents LAN ayant chacun sa propre structure).

Les réseaux locaux ont généralement une organisation centralisée, de type client-serveur. Ils sont éventuellement partitionnés en plusieurs sous-réseaux, chacun ayant son serveur.

Cette architecture n'utilise pas de jeton pour transférer les informations. Chaque ordinateur doit attendre que le réseau marque une pause pour envoyer ses informations. Lorsque deux ordinateurs envoient des informations simultanément, il se produit des collisions et les ordinateurs doivent effectuer un nouvel essai.

- Modes d'exploitation Le transfert d'informations entre deux systèmes informatiques peut s'effectuer suivant trois modèles d'exploitation de la liaison.

- Liaison simplex

L'un des sytèmes est émetteur, l'autre receveur, et les données sont transmises dans un seul sens (liaison radio, télé,...) - Liaison semi-duplex

La transmission est possible dans les deux sens, mais pas simultanément. Ce type de liaison est utilisé lorsque le support physique est commun au deux sens de transmission et ne possède pas une largeur de bande suffisante pour permettre des liaisons bidirectionnelles (liaison CB,..) - Liaison duplex intégral

Les données peuvent être émises ou reçues simultanément dans les deux sens. - Transmission par paquets La transmission de données par commutation de paquets consiste à fragmenter les données à transmettre en une succession de petites séquences, d'une dizaine à une centaine de caractères, appelés paquets. Les paquets sont transmis d'un commutateur du réseau au suivant. Le principe de base a été conçu par l'américain Paul Baran ([1]). Paul Baran a imaginé des paquets trouvant leur chemin de manière individuelle, pour aboutir à leur destination. Cette technique a été baptisée datagramme. Un autre procédé consiste à établir un chemin dans le réseau et ensuite à transmettre les paquets en séquence. Cette technique a été baptisée le circuit virtuel. La liaison téléphonique en est un bon exemple.

- Transmission synchrone et asynchrone La transmission de données est cadencée par une horloge. En émission, les données et l'horloge sont générées par l'émetteur. En réception, l'horloge peut provenir de l'émetteur si celui-çi la transmets sur la ligne ou être interne au récepteur. Dans le premier cas, on parle de transmission synchrone car l'émetteur et le récepteur sont synchronisés sur la même horloge de fréquence. Dans le deuxième cas, la transmission est dite asynchrone.

- Routage Dans la plupart des réseaux, les paquets vont faire de nombreux sauts avant d'arriver à destination. Les algorithmes qui choisissent les routes et les structures de données qui les utilisent constituent des éléments importants de la couche réseau. Les algorithmes de routage peuvent être regroupés en deux classes:

- Les algorithmes non adaptatifs qui ne fondent pas leur décision sur des mesures ou des estimations de trafic. Le choix de la route à emprunter est calculée à l'avance, hors ligne, puis la ligne est téléchargée dans le routeur. On appelle cela le routage statique.

- Les algorithmes adaptatifs: Les décisions de routage sont modifiées en fonction des changements de la topologie et du trafic du réseau. Les algorithmes diffèrent selon l'endroit où le routeur se procure l'information (routeurs adjacents, tous les routeurs) et l'instant où il change de route. On appelle cela le routage dynamique.

- Correction d'erreur Certaines erreurs de transmission altèrent le message. Il faut être capable de détecter ces erreurs (pour éventuellement demander une nouvelle transmission) ou de corriger ces erreurs. Si on considère deux mots de code, par exemple 1000 1001 et 1011 0001, on peut déterminer de combien de bits ils diffèrent (ici 3). Si l'un des deux mots est transféré avec une erreur, on peut retrouver le message original. Pour corriger plus d'erreurs, on utilise la redondance et des témoins (par exemple on ajoute la somme des bits au début du mot).

- Sécurité Les problèmes de sécurité d'un réseau sont répartis en quatre catégories:

- La confidentialité : seuls les utilisateurs habilités prennent connaissance de l'information.

- L'authentification : on veut être sûr que la personne avec qui on dialogue est bien celle que l'on croit.

- La non-répudiation : cela concerne les signatures. On ne veut pas qu'un client puisse nier avoir passer une commande,...

- Le contrôle d'intégrité : Le message que l'on reçoit est-il bien celui qui a été envoyé ?

- Chiffrement par substitution: on remplace une lettre par une autre.

- Code de transposition: on transforme l'ordre des

lettres, sans

les changer, par exemple en utilisant un mot sans répétition de

lettres

B R I Q U E S - - - - - - - 1 5 3 4 7 2 6 - - - - - - - t r a n s f é r e z u n m i l l i a r d d e f r a n c s texte en clair: transférer un milliard de francs

texte chiffré :trlefmdcazirnuaarelfidssnrn

- Algorithmes à clés secrètes: La cryptographie traditionnelle mettait en œuvre des algorithmes relativement simples, mais avec des clés longues. Aujourd'hui c'est l'inverse: on utilise des algorithmes complexes, de telle sorte que le codage soit incassable, malgré l'accès à un grand nombre de texte. En 1977, le gouvernement américain a adopté une technique développée par IBM, le DES (Data Encryption Standard). L'idée est d'utiliser plusieurs clés différentes, entremélées de permutations. Ce sytème n'est plus aussi sûr qu'avant, étant donnée la puissance des ordinateurs actuels.

- Algorithmes à clés publiques: La distribution des clés pose problème. Si on parvient à s'emparer de la clé, le système s'effondre, puisqu'en général la clé de chiffrement et de déchiffrement sont identiques. En 1976, deux chercheurs (Diffie et Hellman) proposèrent d'utiliser des clés de chiffrement et déchiffrement différentes, la connaissance de l'une ne permettant pas la connaissance de l'autre. Le principe est simple: toute personne désirant recevoir des messages conçoit deux clés répondant à ces contraintes, et publie la clé de chiffrement. EN 1978, des chercheurs proposèrent un algorithme permettant de construire ces clés: le RSA (inventé par Rivest, Shamir, Adelman).

Comparaison des réseaux à commutation de circuits et à commutation par paquets

La cryptographie est une science utilisée et développée par quatre populations: les militaires, les diplomates, les auteurs de journaux intimes et les amants. De nombreux algorithmes de chiffrement sont utilisés:

- Média de transmission C'est ce qui relie les ordinateurs et les périphériques d'un réseau. Un réseau peut utiliser plusieurs médias de transmission, selon la partie du réseau concernée.

- Support magnétique

L'un des moyens connus pour transférer des données d'un ordinateur à un

autre consiste, dans un premier

temps, à les enregistrer sur un support magnétique ou une disquette.

Dans un deuxième temps, de transporter ce support jusqu'à l'ordinateur

destinataire.

Enfin, de lire et de charger les informations dans la mémoire de

l'ordinateur.

L'un des inconvénients vient du fait qu'un ordinateur doit parfois sauvegardées des giga-octets de données, de manière régulière, et aucun support adéquat n'a été trouvé. - Câble en paires torsadés

Une paire torsadée est composée de deux câbles en cuivre d'environ 1mm de diamètre isolés l'un de l'autre et enroulés l'un sur l'autre de façon hélicoïdale (comme une molécule d'ADN). Cet enroulement permet de réduire les interférences électromagnétiques parasites des deux cables l'un sur l'autre. Deux cables parallèles constituent une antenne rayonnante, ce qui n'est pas le cas de deux cables torsadés. L'application la plus courante de la paire torsadée est le système téléphonique.

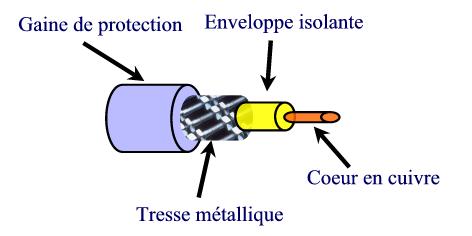

Il existe différentes catégories de paires torsadées, dont les vitesses de transmission varient entre 4 Mégabits par seconde (Mbps) à 100 Mbps. - Câble coaxial

Cela représente une large bande passante et une excellente immunité contre les bruits ou perturbations electromagnétiques. La bande passante du câble coaxial dépend de caractéristiques des conducteurs des isolants et de sa longueur. Ils sont capables d'atteindre une vitesse de transmission de 10Mbps. - Câbles en fibre optique

C'est assez onéreux, mais ne génére pas de signaux electriques (et donc pas d'interférences). Avec les précédents types de câble, le signal tend à s'atténuer avec la distance, ce qui n'est pas le cas avec la fibre optique. La vitesse de transmiision est plus élevée qu'avec les câbles classiques (jusqu'à 2 Gigabits/sec, mais le matériel de réseau n'est pas encore capable d'exploiter de telles vitesses. - Liaisons sans fil

On peut utilser les infrarouges pour relier des ordinateurs dans un réseau local. Ce type de liaison n'est pas adapté aux longues distances, et il faut faire attention aux interférences (notamment les obstacles physique). La vitesse de transmission est d'environ 4Mbps.

On peut utiliser les ondes radio, ce qui permet aux ordinateurs et aux périphériques d'être plus mobiles. Ces liaisons utilisent des fréquences radios libres et sont peu sujettes aux interférences. Elles transmettent moins d'informations (environ 2Mbps) que les liaisons par câble et sont assez chères.

Les sytèmes satellite utilsent des satellites(!) pour relayer des signaux émis de différents endroits du globe terrestre. Les transmissions peuvent être perturbées par les conditions climatiques et atmosphériques. La vitesse de transmission est fontion du coût. Généralement, les entreprises travaillent avec une vitesse comprise ente 2Mbps et 10Mbps. - Cartes réseau C'est une interface qui permet de connecter un ordinateur au support de transmission utilisé par le réseau. La carte réseau d'un serveur est une carte plus performante, qui permet de transférer une grande quantité de données. Chaque carte réseau possède une adresse exclusive. Elle sert à identifier la carte réseau lorsque les informations sont envoyées ou reçues au sein du réseau.

- Périphériques de stockage La plupart des réseaux uilisent un serveur de fichiers pour stocker les informations. Il existe plusieurs méthodes de conservation des données:

- Disque dur

Chaque serveur de fichiers en possède généralement plusieurs. Cela permet de stocker rapidement des données, mais c'est assez onéreux. Souvent utilisés, ils doivent à la fois être robustes et avoir une grande capacité de stockage. - CD

Cela permet de stocker beaucoup d'informations, mais elles ne peuvent plus être modifiées. Ils sont généralement utilisés pour le stockage de documents de référence. - Bandes

Elles sont utilisées depuis quelques dizaines d'années pour les copies de sauvegarde. On utilise alors un programme de sauvegarde sur bandes, pour sauvegarder automatiquement les informations lorsque le serveur de fichiers n'est pas utilisé (la nuit par exemple). Cela permet de stocker beaucoup plus d'informations que les autres types de support. - Concentrateurs (ou hub) C'est un système de connexion centralisé où se rejoignent les cables du réseau. Il existe deux types de concentrateurs:

- Les concentrateurs passifs

Son rôle se limite à relier les câbles d'un réseau et il ne traite pas du tout les informations. - Les concentrateurs actifs

Il est capable de régénérer les signaux qui le traversent, ce qui permet d'éliminer certaines erreurs d'interférence.

Chaque carte est maintenant équipée d'un transceiver qui convertit les informations envoyées (avant, le transceiver était intercalé entre le câble du réseau et la carte réseau).

Certains ordinateurs, ne possèdant pas de disque dur, sont équipés d'une puce spéciale (puce d'amorcage).

Un port est la prise qui permet de connecter la carte réseau au réseau. Une même carte réseau ne peut servir à relier un même ordinateur qu'à un réseau à la fois.

Un routeur est un concentrateur reliant différents réseaux. Il dirige (route) les informations dans la direction appropriée. Pour les premiers routeurs (statiques), on devait configurér manuellement les différents itinéraires. Les nouveaux routeurs (dynamiques) sont capables de détecter automatiquement ces chemins.

- Opérateurs Ils disposent de leur réseau et assurent le transport des informations d'un point à un autre. Ce sont eux qui fournissent les points de connexion sur leur réseau aux entreprises et aux prestataires de services. En Europe, les principaux opérateurs sont France Telecom, Renater, Eunet. Les réseaux de ces opérateurs sont interconnectés entre eux.

- Prestataires Ils fournissent

- Des services tels que la messagerie, la connexion aux serveurs Web ou l'hébergement des pages Web.

- Des services de connexion utilisant les réseaux d'opérateurs.

- Les adresses IP aux particuliers ou aux PME/PMI qui ne peuvent obtenir

d'adresse auprès de l'InterNIC.

Le prestataire obtient une classe d'adresse auprès d'un organisme agréé. Il gère ces adresses vis-à-vis de ces clients de deux manières:- Un client veut être accessible directement par Internet: le prestataire lui attribuera l'une de ses adresses IP

- un client veut accéder à Internet le temps de la consultation d'un serveur: le prestataire prête l'une de ses adresses le temps de la consultation.

- Services

- Service de messagerie (ou e-mail)

Ce service permet d'échanger des messages et des fichiers. Il nécessite un serveur de messagerie accessible à partir d'Internet. Les messages sont stockés par le serveur de messagerie, en attendant que le client vienne consulter sa boite aux lettres. Le message peut soit être stocké sur le serveur et lu à distance (mode online) ou être déplacé vers la station du client et détruit sur le serveur (mode offline).

Pour accéder à leur courrier, les stations utilisent le protocle POP3. Il est orienté en fonctionnement offline et permet de vérifier l'identité du client voulant lire le courrier d'une boite à lettre. Lorsque les messages sont échangés entre deux serveurs, ceux-çi utilisent le protocole SMTP.

Les listes de diffusion permettent d'envoyer un même courrier à plusieurs personnes.

Les forums permettent également de regrouper des abonnés intéressés par un même sujet. Contrairement aux listes de diffusion, les messages de forum sont stockés sur un serveur de news et consultés ou enrichis lorsque l'utilisateur le souhaite. - Service de transfert de fichiers

Il permet à un client de récupérer des fichiers auprès d'un serveur de fichiers. Le protocole utilisé est FTP. Après s'être connecté au serveur, celui-çi demande un nom de compte au client et un mot de passe (il existe généralement un compte users anonymous permettant aux personnes n'ayant pas de compte de se connecter). - Service Web

Il permet d'accéder à des documents au format HTML en utilisant pour la connexion et les échanges le protocole HTTP. - Protocoles

- PPP: Point to Point Protocol

- SMTP: Simple Mail Transport Protocol

- POP3: Post Office Protocol version 3

- IRC: Internet Relay Chat

- HTTP: HyperTex Transmission Protocol

- URL: Uniform Ressource Locators

- HTML: HyperText Markup Language

- livres

- Transmissions et réseaux par Stephane Lohier et Dominique Présent, collection Dunod

- Apprendre les réseaux (visuel) collection First Interactive

- La Recherche, Spécial Internet Février 2000

- Réseaux Andrew Tannenbaum

- Sites Web